勒索软件为何在2024年再次爆发?

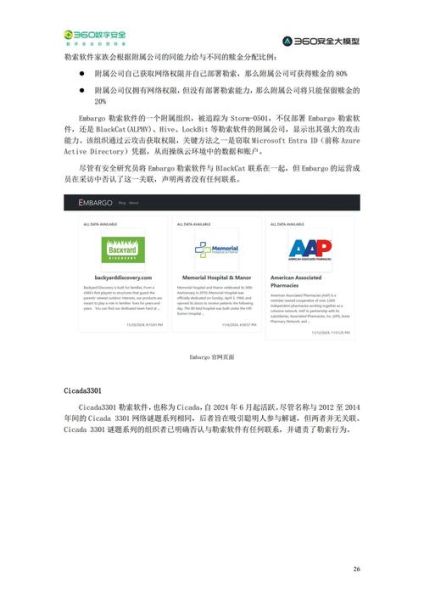

2024年第一季度的互联网信息安全报告显示,勒索软件攻击数量同比激增42%,其中双重勒索(先加密后泄露)占比首次突破60%。攻击者不再满足于加密数据,而是把窃取到的商业机密、客户资料挂到暗网拍卖,逼迫企业就范。

(图片来源网络,侵删)

自问:为什么传统备份方案失效了?

自答:因为攻击者在植入勒索软件前,会潜伏平均23天,悄悄删除或污染备份数据,导致企业恢复时才发现备份同样被加密。

2024年最常见的三大入侵通道

- 钓鱼邮件附件:PDF宏病毒卷土重来,利用Office零日漏洞绕过沙箱检测

- 远程桌面爆破:针对TCP 3389端口的暴力破解尝试日均1.8亿次

- 供应链污染:开源组件仓库被植入后门,影响下游3.2万家企业

企业如何构建零信任防御体系?

1. 微隔离网络架构

将核心业务划分为最小权限单元,即使单点沦陷也无法横向移动。某制造业客户部署后,勒索软件传播范围从整个厂区缩小到单个工控终端。

2. 动态访问控制

基于用户行为分析(UEBA)实时调整权限。例如:财务主管突然凌晨3点尝试访问研发服务器,系统立即触发二次生物认证。

3. 不可变备份策略

采用WORM(一次写入多次读取)存储技术,备份数据在设定周期内物理级锁定,任何管理员账号都无法篡改。

应急响应黄金72小时怎么做?

| 时间节点 | 关键动作 | 工具推荐 |

|---|---|---|

| 0-1小时 | 隔离感染主机,切断网络 | EDR终端检测响应平台 |

| 1-8小时 | 取证分析攻击路径 | Volatility内存取证框架 |

| 8-24小时 | 评估数据泄露范围 | 暗网监控服务(如SpyCloud) |

| 24-72小时 | 恢复业务系统 | 带校验的增量备份恢复 |

中小企业低成本防护方案

预算不足的企业可优先实施3个免费措施:

(图片来源网络,侵删)

- 启用Windows自带的受控文件夹访问功能,阻止未授权程序修改关键文档

- 通过组策略强制开启网络级别身份验证(NLA),关闭RDP明文口令

- 每周将离线备份硬盘断网存放,形成物理隔离的"空气间隙"

未来12个月威胁演进预测

根据报告披露的地下论坛动向,以下三种新型攻击值得警惕:

- AI生成的钓鱼电话:利用语音克隆技术冒充CEO要求紧急转账

- 云原生勒索:针对Kubernetes集群的加密攻击,可瞬间瘫痪上千容器

- IoT僵尸网络挖矿:智能摄像头被植入挖矿程序,导致企业带宽耗尽

合规视角:GDPR与等保2.0的处罚差异

欧洲某医疗集团因勒索软件泄露5万患者记录,被GDPR处以年收入4%的罚款;而国内同类事件在等保2.0框架下,通常面临100万-500万元的行政处罚。关键区别在于数据跨境流动的监管强度。

(图片来源网络,侵删)

评论列表