勒索软件为何成为2024年最“赚钱”的黑产

过去十二个月,全球公开披露的勒索事件突破3200起,赎金总额逼近110亿美元。攻击者从“广撒网”转向精准打击高价值目标:医院、制造业、政务云成为重灾区。原因有三:

(图片来源网络,侵删)

- 医疗与工业系统停机成本高,更容易被迫交赎金

- 老旧操作系统与OT设备补丁周期长,漏洞窗口大

- 双重勒索模式——先窃取数据再加密,不交就公开

如何防止勒索软件攻击:零信任+备份的黄金组合

1. 零信任架构:让攻击者“进得来、拿不走”

传统防火墙+VPN的“护城河”模型已失效。零信任把每一次访问都当作可疑请求,核心做法:

- 微分段:把ERP、财务、研发系统拆成独立网段,横向移动被锁死

- 持续身份验证:设备健康、地理位置、行为基线实时打分,分数低立即踢下线

- 最小权限:运维账号只能访问当天工单指定的服务器,过期自动回收

2. 3-2-1-1备份策略:留给自己的“后悔药”

很多企业在备份上也中招:备份服务器被同一域账号控制,结果一锅端。正确姿势:

- 3份副本:生产数据+本地近线备份+异地云备份

- 2种介质:磁盘+不可变对象存储(S3 Object Lock)

- 1份离线:磁带或WORM光盘,彻底隔离网络

- 1次演练:每季度做一次全量恢复演练,确保RTO/RPO真实可达

勒索软件解密工具真的有用吗?

直接回答:对已知家族且密钥已公开的样本有效,对新型或定制化变种几乎无效。

解密工具的三大来源

| 来源 | 代表平台 | 适用场景 |

|---|---|---|

| 执法机构缴获 | NoMoreRansom | 旧版Conti、REvil等已公开密钥 |

| 安全厂商逆向 | Emsisoft、Kaspersky | 加密算法实现存在缺陷 |

| 社区协作 | GitHub开源脚本 | 小众变种,需手动适配 |

使用解密工具前必须确认的三件事

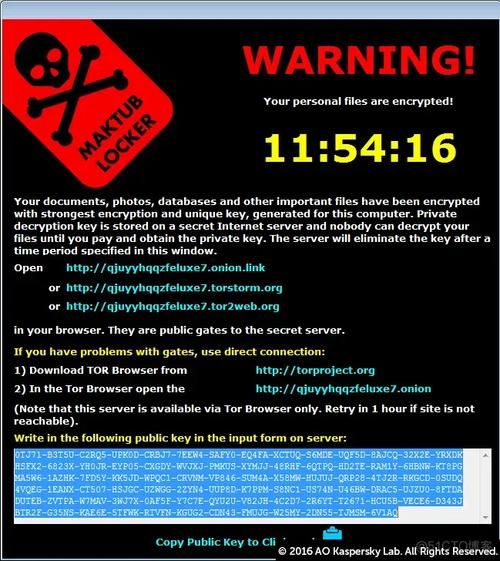

- 确认勒索家族:通过加密后缀、勒索信邮箱、样本哈希比对ID-Ransomware数据库

- 备份加密文件:防止工具误操作导致二次损坏

- 断网运行:部分解密工具会触发残留勒索软件的自我保护机制,造成更大破坏

被加密后72小时应急手册

第0-2小时:止血

- 物理隔离:拔掉网线、关闭Wi-Fi,防止扩散到共享盘

- 拍照取证:勒索信、加密后缀、可疑进程,为后续报案留痕

第2-24小时:评估

- 用免费工具Volatility做内存镜像,查找加密前的原始密钥残留

- 联系保险与法律顾问:确认是否触发网络安全险理赔条件

第24-72小时:决策

交赎金?解密工具?还是重建?

2023年Verizon报告显示,支付赎金后仍有18%拿不到完整密钥,且平均恢复时间比从备份恢复多4.2天。如果数据价值低于100万元,建议直接重建。

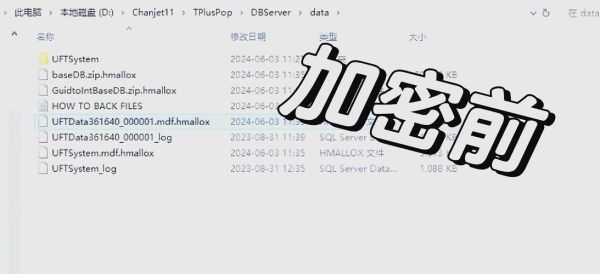

(图片来源网络,侵删)

未来趋势:AI攻防双向升级

攻击方已用AI自动生成免杀载荷,防御方也在用AI做异常流量检测。企业需要提前布局:

- 行为AI:监控文件读写熵值突变,毫秒级阻断加密进程

- 威胁情报订阅:接入STIX/TAXII格式IOCs,自动更新防火墙黑名单

- 红蓝对抗常态化:每半年做一次勒索软件模拟演练,把“支付赎金”选项从预案中彻底删除

(图片来源网络,侵删)

评论列表