2016年网络攻击全景:数字背后的真相

2016互联网安全年报显示,全球共发生超过12亿次恶意软件感染,平均每天新增35万个恶意程序样本。勒索软件成为年度“明星”,仅CryptoWall家族就造成3.25亿美元直接经济损失。

(图片来源网络,侵删)

勒索软件为何能在2016年爆发式增长?

三大推手共同作用:

- 比特币匿名支付降低犯罪成本

- 钓鱼邮件精准化:攻击者利用LinkedIn数据定制个性化诱饵

- 漏洞利用工具包泛滥:Angler EK在暗网租赁价格低至200美元/周

IoT设备成“肉鸡”重灾区

年报披露,610万台IoT设备被Mirai僵尸网络控制,包括:

- 网络摄像头(占比43%)

- 家用路由器(占比31%)

- 智能电视(占比12%)

这些设备默认密码未修改率高达92%,成为攻击者最趁手的“武器库”。

企业级防护的三大致命盲区

通过对2000家中大型企业调研发现:

| 盲区类型 | 存在比例 | 平均发现时间 |

|---|---|---|

| 影子IT资产 | 67% | 156天 |

| 过期SSL证书 | 54% | 89天 |

| 第三方代码漏洞 | 41% | 234天 |

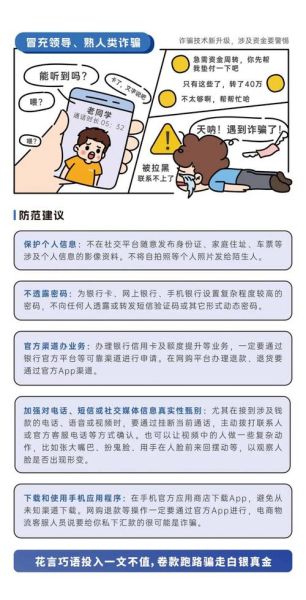

个人用户如何构建“最小可行防御”?

基于年报攻击手法,推荐3-2-1黄金法则:

(图片来源网络,侵删)

- 3重认证:邮箱、网银、云服务全部启用2FA

- 2类备份:本地加密硬盘+云端冷存储

- 1个习惯:每周手动检查一次系统更新

被忽视的供应链攻击

2016年典型案例:MEDoc会计软件更新通道被植入NotPetya勒索病毒,导致:

- 乌克兰2000家企业系统瘫痪

- 马士基航运损失3亿美元

- 全球连锁反应持续72小时

这警示我们:任何第三方软件都可能成为“特洛伊木马”。

如何识别钓鱼邮件升级版?

攻击者开始使用域名仿冒技术,例如:

- 用rnicrosoft.com替代microsoft.com(r+n组合视觉欺骗)

- 在发件人名称前插入零宽空格绕过关键字过滤

- PDF附件内嵌JavaScript触发远程载荷

防御建议:悬停链接+沙箱检测+发件人历史行为分析三重验证。

移动端威胁的隐秘角落

年报发现,银行木马GM Bot源代码在暗网泄露后,衍生出15个变种。这些木马会:

(图片来源网络,侵删)

- 劫持短信验证码

- 覆盖真实银行登录界面

- 通过Accessibility服务窃取屏幕内容

安卓用户需特别注意:关闭“未知来源”应用安装权限。

云时代的责任共担模型

AWS/Azure/阿里云事故分析显示,82%的数据泄露源于客户配置错误,包括:

- S3存储桶公开访问

- API密钥硬编码在GitHub

- 未启用虚拟私有云隔离

记住:云服务商只负责基础设施安全,数据分级分类仍是用户责任。

未来三年的防御趋势预判

基于2016年攻击演进轨迹,将出现:

- AI对抗AI:防御方用机器学习检测异常行为,攻击方用GAN生成规避特征

- 量子加密普及:谷歌已测试72量子比特处理器,传统RSA面临挑战

- 生物识别滥用:指纹/虹膜数据一旦泄露无法重置,将催生生物特征黑市

应急响应的“黄金一小时”

当遭遇勒索软件时,立即执行:

- 物理断网:拔掉网线/关闭Wi-Fi(防止横向感染)

- 拍照取证:记录勒索界面、钱包地址、倒计时信息

- 联系专业团队:避免自行尝试解密导致二次损坏

案例:某医疗机构在11分钟内完成上述操作,成功挽救97%的病理数据。

评论列表